容器服务

容器服务

容器服务

文档指南

请输入

容器服务 VKE

产品动态

Kubernetes 版本发布记录

组件发布记录

监控组件

DNS 组件

GPU 组件

安全公告

产品公告

用户指南

集群

节点池

授权

网络

容器网络

服务(Service)

路由(Ingress)

ALB Ingress

CLB Ingress

Nginx Ingress

APIG Ingress

域名解析(DNS)

工作负载

存储

对象存储(TOS)

文件存储(NAS)

FSX 访问方式

弹性文件存储(EFS)

文件存储(vePFS)

vePFS Client 访问方式

NFS 访问方式

大数据文件存储(CloudFS)

弹性伸缩

工作负载弹性伸缩

事件驱动伸缩(KEDA)

异构计算

可观测性

最佳实践

网络

可观测性

解决方案

API 参考

集群管理

节点池管理

组件管理

弹性容器实例

附录

开发指南

常见问题

通用 FAQ

集群 FAQ

集群管理

节点与节点池 FAQ

授权 FAQ

工作负载 FAQ

服务与路由 FAQ

存储 FAQ

弹性伸缩 FAQ

调度 FAQ

可观测性 FAQ

配额 FAQ

组件 FAQ

容器镜像 FAQ

AI 云原生

推理套件

Helm 模板 AI 应用

Deepseek 实践

Qwen 实践

弹性容器实例 VCI

最新动态

用户指南

虚拟节点

VKE 集群使用虚拟节点

自建/跨云集群使用虚拟节点

创建 VCI 实例

- 文档首页

如何为 IAM 用户授权 Cluster 级别资源的权限?

本文描述如何为 IAM 用户授权集群(Cluster)级别别资源的访问权限。

说明

更多授权相关操作,请参见 配置 RBAC 权限。

操作说明 #

容器服务支持通过自定义 Kubernetes 授权策略中的 Role 和 ClusterRole 对象,控制集群资源的访问权限。Role 和 ClusterRole 相关的更多信息,请参见 Role和ClusterRole。

操作步骤 #

- 创建 ClusterRole,定义 Cluster 级别角色。

apiVersion: rbac.authorization.k8s.io/v1 kind: ClusterRole metadata: name: demo-role # ClusterRole 对象名称。 rules: - apiGroups: - "" resources: - nodes # 节点资源的 get/list 权限。 - persistentvolumes # 存储卷资源的 get/list 权限。 - limitranges # 限制范围资源的 get/list 权限。 - resourcequotas # 资源配额的 get/list 权限。 verbs: - get - list - apiGroups: - storage.k8s.io resources: - storageclasses # 存储类资源的 get/list 权限。 verbs: - get - list - 创建 ClusterRoleBinding,将 ClusterRole 中定义的权限赋予一个或者一组 IAM 用户。

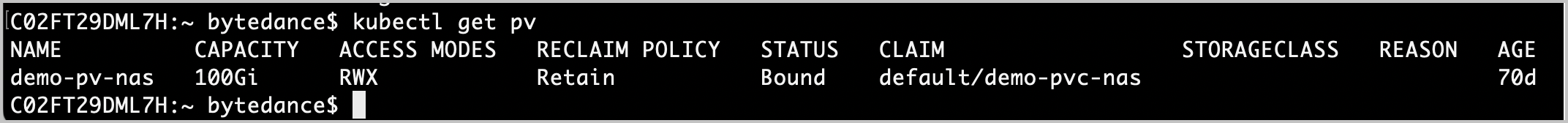

apiVersion: rbac.authorization.k8s.io/v1 kind: ClusterRoleBinding metadata: labels: rbac.vke.volcengine.com/user: "100****" # 被授权 IAM 用户的账号 ID。 name: demo-rolebending # ClusterRoleBinding 对象名称。 roleRef: apiGroup: rbac.authorization.k8s.io kind: ClusterRole name: demo-role # ClusterRole 对象名称。 subjects: - apiGroup: rbac.authorization.k8s.io kind: User name: "xxxx" # 被授权 IAM 用户的账号 ID。 - 使用授权的 IAM 用户连接集群,如果能正常查询 Cluster 级别资源(如 PV),则说明权限配置正常。连接集群操作,请参见 连接集群。

最近更新时间:2023.02.13 10:22:56

这个页面对您有帮助吗?

有用

有用

无用

无用