实践教程

Access Key 实践建议

Access Key 实践建议

说明

尽管以下提供了长期密钥的最佳实践,但我们仍然建议您优先使用 临时密钥方式 进行访问。

合理分配密钥

不新建主账号密钥: 主账号密钥拥有账号的全部权限,一旦发生泄露,可能会影响整个账号内云资源的安全,因此强烈建议不使用主账号密钥进行程序开发。

使用最小化权限的子用户密钥: 建议为应用程序建立独立的IAM用户(也称为“工作负载用户”或“服务账号”),为该IAM用户分配所需最小权限,并以用此用户的密钥进行程序开发。

程序用户和人员用户严格划分: 建议严格划分人员用户和程序用户(工作负载用户)。避免人员用户可以创建密钥或程序用户可被登录。这样可以避免运维人员管理不当导致密钥泄露或者误操作,也避免人员转岗或离职时用户密钥随用户一并清除。

定期轮换密钥

程序长时间使用固定的密钥会增加密钥泄露带来的风险,建议定期对密钥进行轮换,最长轮换时间建议不超过90天。

- 推荐使用火山引擎密钥管理服务管理长期AK/SK并实现自动轮换。参考 KMS IAM凭据管理说明。

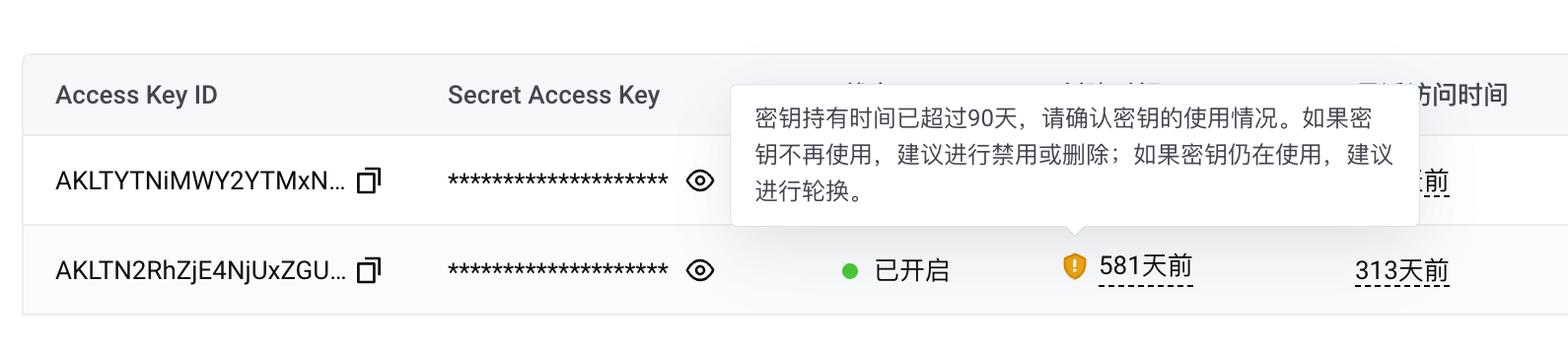

- 如你需要手动轮换密钥,建议在控制台上新建密钥并在配置中替换旧密钥,然后将旧密钥进行禁用。禁用密钥时,可以查看密钥的最近访问时间,以确保旧密钥已完全停止使用,建议密钥停止使用后仍然放置一定时间后再删除以降低风险。

控制台中查看密钥最近访问时间:

说明

密钥最后访问时间功能上线后,系统自动回溯了2024年1月1日之后的访问记录,对于2024年1月1号之前的访问,不在统计范围内。具体的影响为:若访问密钥在2024年1月1日之后从未使用,则不显式最近访问时间。

当密钥超过90天未轮转时,系统会给出提示,建议您及时处理密钥。建议对长时间不使用的密钥进行禁用与删除:

妥善保管密钥

切勿将API密钥写入代码中或存储在代码仓库中,以防止密钥跟随代码被共享;

避免将API密钥放置公开环境(如上传至GitHub);

避免将API密钥放置在客户端环境或者是云计算资源中,这类场景请参考使用本文末节的临时安全凭证(STS)方案。

最近更新时间:2025.12.08 16:23:55

这个页面对您有帮助吗?

有用

有用

无用

无用