飞连服务分为管理后台(服务端)与员工客户端,当企业购买飞连后,企业管理员需要在飞连管理后台配置组织架构、企业内网等资源,之后企业员工即可使用飞连客户端连接企业内网进行办公。本文提供产品的基础功能使用步骤,帮助企业管理员快速了解如何使用飞连构建安全高效的数字化办公平台。

已开通并购买飞连。具体操作,请参见购买飞连。

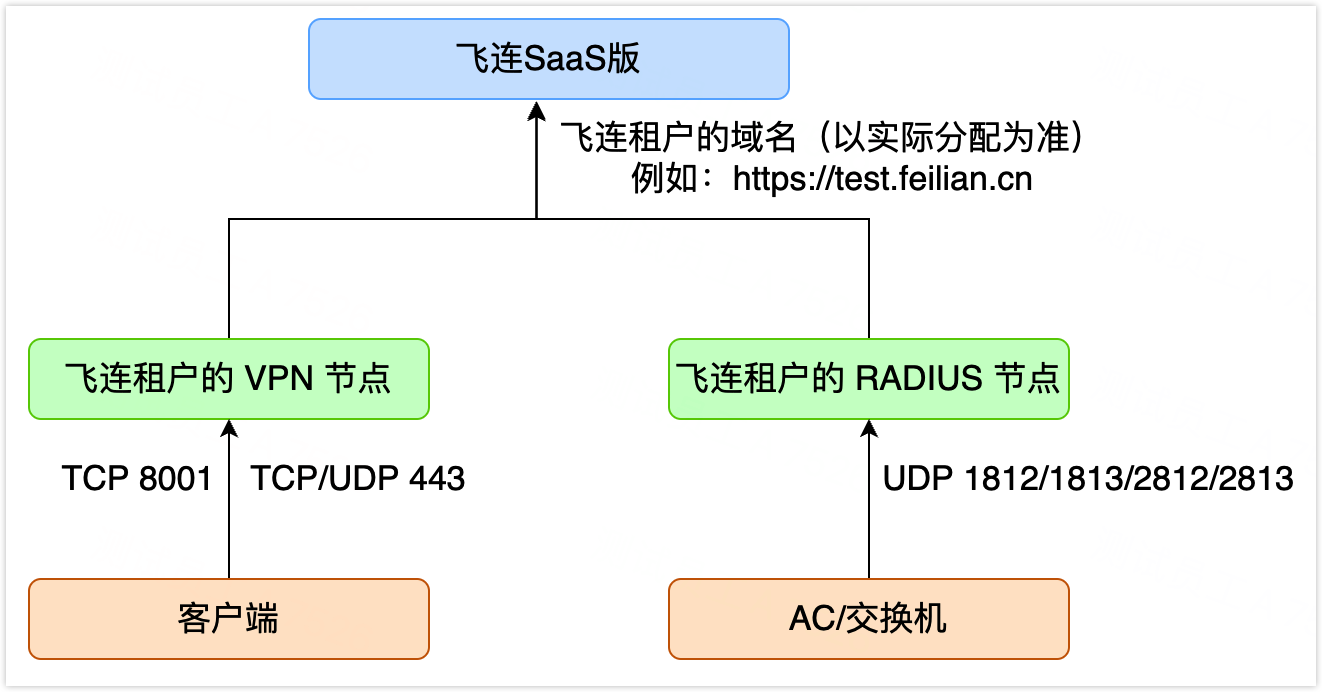

如果您在购买飞连服务时,选购了 VPN 管理或者 Wi-Fi 管理功能,则在配置飞连时会涉及 VPN 节点或者 RADIUS 节点的部署。节点部署架构如下图所示。

其中,各节点服务器的防火墙策略说明如下:

- 对于 VPN 和 RADIUS 节点,允许访问目标为飞连租户域名的 TCP 443 端口(租户域名的 IP 地址可通过 DNS 解析获取)。

- 对于 VPN 节点,允许公网客户端访问 VPN 节点 TCP 8001 、TCP 和 UDP 443 端口(以实际设置的端口号为准)。

- 对于 RADIUS 节点,允许内网 AC 或交换机访问 RADIUS 节点的 UDP 1812、1813、2812、2813 端口(以实际设置的端口号为准)。

部署 VPN 节点的建议与要求

为确保飞连服务的正常使用,飞连针对各节点的服务器部署提供了建议与要求。

服务器资源配置参考

服务器的配置参考如下表。表格列举了 VPN 单节点的参考配置资源,其中并发是指的单节点能够同时承载的用户数量;最大并发是指最大的单节点并发承载量,在该并发量下 VPN Server 的 CPU、内存高负载运行。如果您对并发数的需求超出 1000,则需要部署多个 VPN 节点。(建议)操作系统版本

最低配置

最大并发

CentOS 7、Debian 9 及以上

4 核 CPU、4 G 内存

1000

注意

请使用全新的服务器部署飞连 VPN 节点。避免与其他运行中的应用服务发生冲突,而引起预期之外的网络转发问题。

网络要求

IP 地址要求

服务器

是否对公网开放

IP 地址示例

数量

备注

VPN Server

是

201.23.10.2(公网映射)

N,以订单中节点数量为准。

固定公网 IP 地址。

否

192.168.1.2(内网)

N,以订单中节点数量为准。

固定内网 IP 地址。

网络端口开放要求

目的 IP

目的端口

协议

源 IP

是否可以修改

备注

VPN Server 映射到公网的 IP

8001

TCP

任意

是

VPN 控制端口,外网开放。

443

TCP、UDP

任意

是

VPN 数据端口,外网开放。

注意

VPN 节点需要访问飞连租户域名的 TCP 443 端口。因此,如果您的 VPN 服务器配置了较为严格的防火墙规则(未全部放行出站规则),则需要在出站规则放行 TCP 443 端口,并指定 IP 地址为飞连租户域名解析对应的 IP 地址。

部署 RADIUS 节点的建议与要求

为确保飞连服务的正常使用,飞连针对各节点的服务器部署提供了建议与要求。

RADIUS 服务器资源配置参考

服务器的配置参考如下表,其中 QPS 为每秒认证用户数,QPS 为 300/s 即每秒认证 300 个用户,如果有 400 个用户,则有 100 个用户排队到下一秒进行认证,不会挤掉已经通过认证的用户。(建议)操作系统版本

配置

QPS

CentOS 7、Debian 9 及以上

2 核 CPU、2 G 内存

300/s

4 核 CPU、4 G 内存

600/s

8 核 CPU、8 G 内存

1000/s

注意

请使用全新的服务器部署飞连 RADIUS 节点。避免与其他运行中的应用服务发生冲突,而引起预期之外的网络转发问题。

网络要求

IP 地址要求

服务器

是否对公网开放

IP 地址示例

数量

备注

RADIUS Server

建议仅开放内网

192.168.1.3

N,以订单中节点数量为准。

固定外网与内网 IP 地址。

网络端口开放要求

目的 IP

目的端口

协议

源 IP

是否可以修改

备注

RADIUS Server IP

1812

UDP

无线控制器

是

员工 Wi-Fi 认证端口,内网开放。若 RADIUS Server 和无线控制器通过互联网通信,则对互联网开放。

1813

UDP

无线控制器

是

员工 Wi-Fi 计费端口,内网开放。若 RADIUS Server 和无线控制器通过互联网通信,则对互联网开放。

2812

UDP

有线交换机

是

有线网络认证端口,内网开放。若 RADIUS Server 和有线交换机通过互联网通信,则对互联网开放。

2813

UDP

有线交换机

是

有线网络计费端口,内网开放。若 RADIUS Server 和有线交换机通过互联网通信,则对互联网开放。

注意

RADIUS 节点需要访问飞连租户域名的 TCP 443 端口。因此,如果您的 RADIUS 服务器配置了较为严格的防火墙规则(未全部放行出站规则),则需要在出站规则放行 TCP 443 端口,并指定 IP 地址为飞连租户域名解析对应的 IP 地址。

本文适用于企业管理员参考与操作。当企业管理员在飞连管理后台完成各功能配置后,再以员工身份登录飞连客户端查看客户端功能。

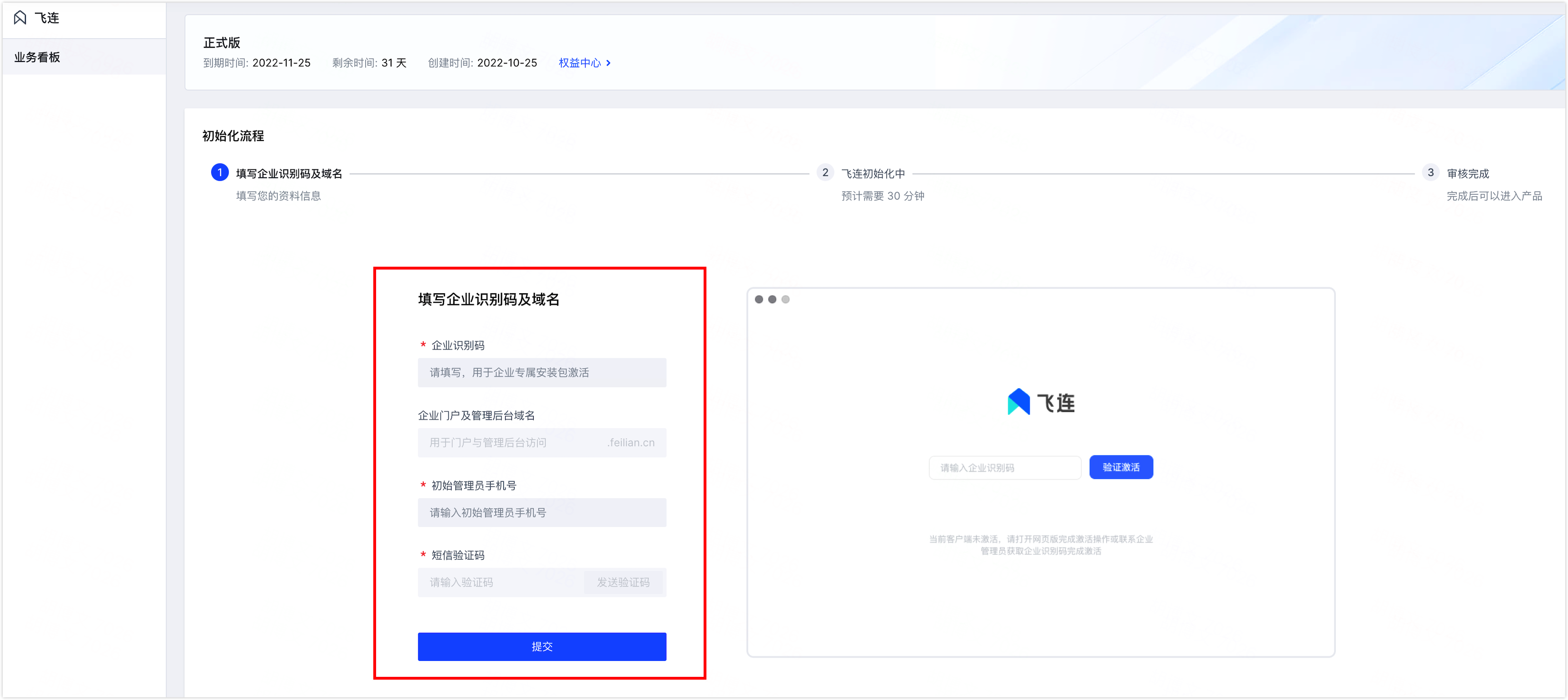

步骤一:初始化飞连

当您购买飞连后,需要先完成企业识别码、初始管理员等初始化配置。

- 登录飞连控制台。

- 在填写企业识别码及域名区域,完成以下配置,并单击提交。

表单配置项说明:- 企业识别码:自定义识别码,用于标识当前企业。后续员工需要使用企业识别码激活企业专属的飞连客户端。

- 企业门户及管理后台域名:默认由企业识别码和

.feilian.cn后缀组成。 - 初始管理员手机号:用于绑定飞连的首个管理员,绑定后该管理员可以全局管理飞连服务。

- 短信验证码:填写手机号后,单击发送验证码,并将手机验证码添写至输入框,以验证手机号码的准确性与真实性。

- 等待系统初始化飞连完成后,重新登录飞连控制台。

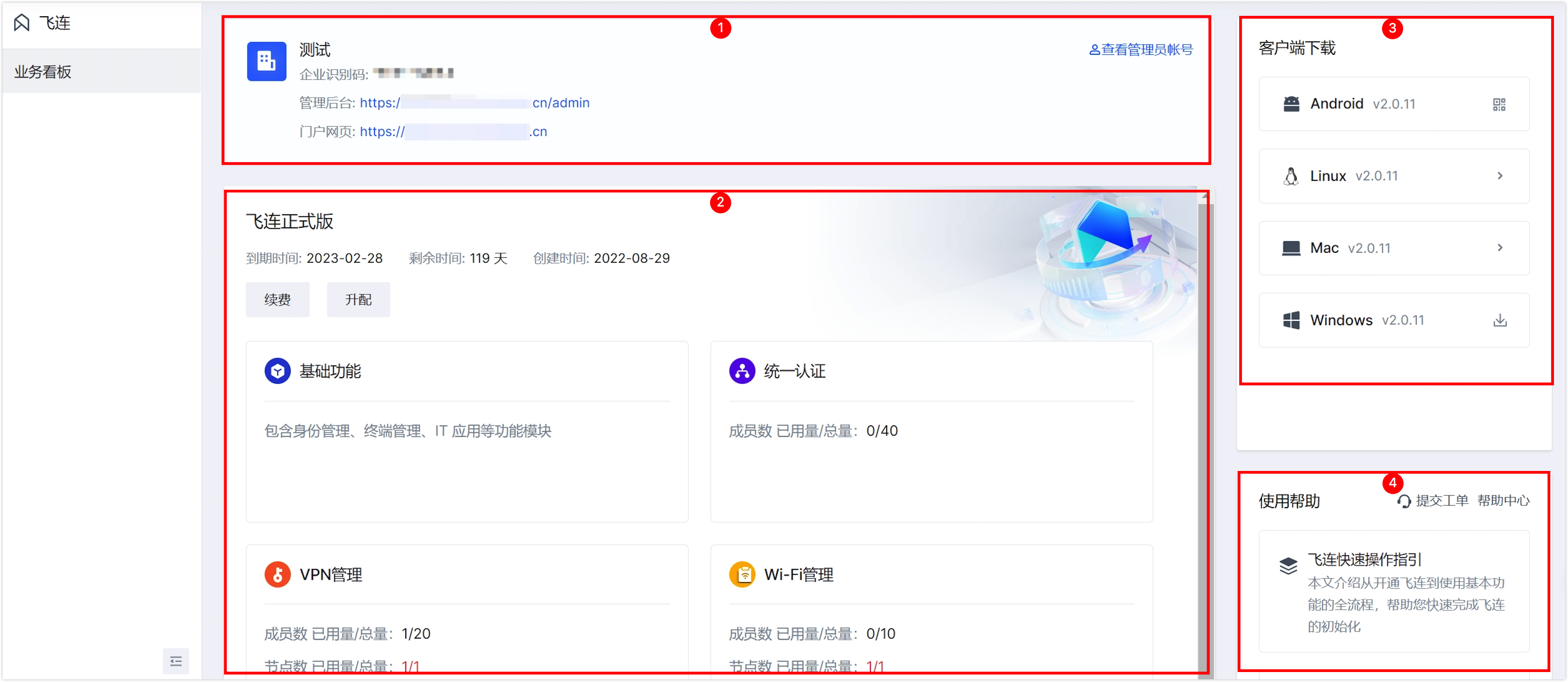

- 在业务看板内,获取以下信息。

- 如上图①区域,您可以查看飞连的企业识别码、管理后台的登录地址、门户网站的登录地址以及管理员账号。后续您需要使用管理员账号登录飞连管理后台或者门户网站进行飞连的管理工作。

- 如上图②区域,您可以查看已购买的飞连功能、成员数以及节点数的使用情况。

- 如上图③区域,您可以获取各个操作系统的飞连客户端下载地址。

- 如上图四区域,您可以获取飞连的相关帮助文档,或者通过提交工单联系飞连技术支持。

步骤二:配置企业部门与成员

本章节介绍如何手动添加企业部门与成员。您也可以从第三方数据源导入账号,具体请参见同步第三方数据源。

- 登录飞连管理后台。

- 在左侧导航栏,选择部门与成员。

- 在部门架构右侧,单击加号(+),并单击+ 新建子部门。

更多操作,请参考管理部门。 - 在新建部门对话框,完成以下配置。

- 部门名称:设置本次创建的部门名称。例如

测试部门1。 - 上级部门:设置部门架构关系。例如选择企业名称

字节跳动。 - 部门负责人:在下拉框中选择一个或多个部门负责人。

- 部门名称:设置本次创建的部门名称。例如

- 在部门架构中单击

测试部门1名称,然后在页面右侧单击+添加成员。

更多操作,请参考 管理员工。 - 在添加成员对话框,输入员工信息(姓名、手机号、邮箱、角色、部门等信息),并单击确认。

例如,添加一个名为测试员工A的成员,角色为测试,归属测试部门1部门。

步骤三:管理企业 VPN

配置 VPN 节点

飞连的 VPN 节点用于企业员工远程连接企业内网进行办公。您可以根据企业实际需要,选配 VPN 节点。关于 VPN 节点的部署架构以及节点服务器的配置要求,请参见节点部署说明。

操作步骤

- 在飞连管理后台的左侧导航栏,选择 VPN 管理 > 节点管理。

- 在节点管理页面,单击 + 添加节点。

更多操作,请参考添加 VPN 节点。 - 在配置 VPN 节点界面,完成以下配置。

配置基本信息,然后单击下一步。

配置项说明:说明

涉及 IP 地址的配置项,您需要根据实际环境与配置完成填写。

配置项

说明

节点名称

设置 VPN 节点的中文名称以及英文名称。例如,中文名称为

中国-杭州,英文名称为CN-HZ。标签

您可以通过标签标识 VPN 节点的用途,用户在客户端选择节点时,可以通过展示的标签辅助选择 VPN 节点。

- 在下拉列表中选择已创建的标签。

- 若没有对应的标签,在文本框中输入标签,单击新增,即可创建标签。

DNS 服务器(主用)

通过 VPN 节点下发的 DNS 地址,一般输入为内网 DNS 地址。

DNS 服务器(备用)

备用节点的 DNS 服务器 IP 地址,不能配置与主用 DNS 服务器相同的 IP 地址。

公网地址

VPN 节点映射的公网 IP 地址,支持域名或者 IPv4 格式,不能同时输入域名和 IP 地址。

- 如果您填写的是域名,则只可输入单个域名地址。

- 如果您填写的是 IPv4 格式地址,若有多条外网线路,则可填写最多 4 个公网 IP 地址,并用逗号隔开。

内网 IP

VPN 节点的内网 IP 地址,支持 IPv4 格式。

控制端口(TCP)

客户端探活及配置下发的端口,建议填写为 443,支持修改为其他端口号。

数据端口(TCP / UDP)

VPN 数据传输的端口,建议填写为 80,支持修改为其他端口号。

是否启用网络地址转换(NAT)

- 启用(使用虚拟 IP 池):使用虚拟 IP 地址池,IP 地址池可以设置为内网未规划的网段。例如,内网的 IP 范围是 192.168.0.0/16,则 IP 地址池设置为 10.10.10.0/24。

- 不启用(使用公司内网 IP 池):使用内网 IP 地址池,IP 地址池可以设置为内网已规划但未分配的网段。

IP 池

指定具体的 IP 池范围,填写 CIDR (例如,10.8.8.0/24)。不能和企业内网的现有地址段冲突。IP 池总量不能超过 1, 024,如需配置大于 1, 024 个 IP,则要添加多个 VPN 节点。

说明

如果您需要添加 IPv6 格式地址,您可以勾选 IPv6 并在 IP 池添加 IPv6 格式地址。

传输协议

飞连客户端封包类型,支持选择自动选择 TCP 与 UDP、仅 TCP 或者仅 UDP。建议保持默认设置(即自动选择 TCP 与 UDP),以防 UDP 包被丢弃。

选路策略

在 VPN 节点配置了多个公网 IP 地址的情况下,您可以根据业务需求选择以下两种选路策略:

- 低延时优先:此策略是指当 VPN 客户端连接到该节点时,飞连将自动选择具有最小时延的 IP 地址进行连接。

- 同运营商优先:此策略允许 VPN 客户端在连接节点时,优先选择与客户端相同运营商的 IP 地址。如果客户端与 VPN 节点没有相同运营商的 IP 地址,飞连将自动选择时延最小的 IP 进行VPN 连接。

说明

运营商判断目前仅支持中国移动、中国联通、中国电信三大运营商。

客户端上行限速 KB/s

限制单个用户最大上行速度,单位 KB/s。取值为

0代表不限速。客户端下行限速 KB/s

限制单个用户最大下行速度,单位 KB/s。取值为

0代表不限速。根据页面提示,在 VPN 节点对应的服务器中完成部署安装,然后单击下一步。

在部署 VPN 节点前,请确保部署 VPN 节点的宿主机已经关闭 firewalld 服务和 SELinux。检查以及关闭服务的命令如下:// 关闭 firewalld: sudo systemctl status firewalld // 检查状态是否为活跃(active)状态。 sudo systemctl stop firewalld // 关闭 firewalld 服务。 sudo systemctl disable firewalld // 禁止开机启动。 sudo systemctl status firewalld // 再次检查状态是否为加载(loaded)状态。 // 关闭 SELinux: sudo getenforce // 检查 SELinux 状态是否为 Enforcing,如果是则执行下一条命令临时关闭 SELinux。 sudo setenforce 0 // 临时关闭 SELinux,否则会影响日志自动 rotate。该方式在机器重启后会重新打开 SELinux。说明

永久关闭 SELinux 方式:

vi /etc/selinux/config编辑文件,将文件内SELINUX=enforcing修改为SELINUX=disabled,保存退出文件,并重启机器。进行连通性测试,确保 VPN 节点所在服务器可以正常通信后,单击完成。

配置 VPN 权限

您可以在飞连管理后台配置 VPN 节点在企业内的使用范围,以及员工连接该 VPN 节点后可访问的网络资源范围。

配置使用权限

在飞连管理后台左侧导航栏,选择 VPN 管理 > 使用权限。

在使用权限页签右上角,单击添加权限。

在添加 VPN 使用权限对话框,完成以下配置,并单击确定。

配置项说明:配置项

说明

生效对象

以部门或者角色维度,设置生效的员工范围。

生效时长

可选永久生效、7 天、30 天、90 天、180 天或者自定义。如果选择自定义,还需要设置指定的天数。

配置访问权限

- 在飞连管理后台左侧导航栏,选择 VPN 管理 > 访问权限。

- 在 VPN 访问权限页面上方,单击切换模式,然后在切换默认模式对话框中,选择默认开放模式并单击确定。

模式说明:- 默认开放模式:该模式下所有员工可以通过 VPN 节点访问全部网络资源,后续手动设置的访问策略将用于限制指定网络资源的访问权限,适用于大部分网络资源均可对员工开放的场景。

- 默认拒绝模式:该模式下所有员工禁止通过 VPN 节点访问任何网络资源,后续手动设置的访问策略将用于开放指定网络资源的访问权限,适用于仅少部分网络资源可对员工开放的场景。

- 在 VPN 访问权限页面中,新增一条网络资源访问限制。

- 在网络资源页签,单击新增资源。

- 在新增资源对话框,完成以下配置,并单击确定。

例如添加www.example.com:80网络资源。详细的参数说明请参见管理 VPN 访问权限。 - 在访问策略页签,单击新增策略。

- 在新增访问策略对话框,完成以下配置,并单击确定。

例如,设置测试员工A禁止访问www.example.com网络资源。

- 使用飞连提供的可访问检测功能,判断已配置网络资源以及访问策略是否成功生效。

- 在飞连管理后台左侧导航栏,选择 VPN 管理 > 访问权限。

- 在 VPN 访问权限页面右上角,单击可访问检测。

- 在可访问检测对话框,选择 IP 检测或域名检测。

- 单击执行检测。

例如检测测试员工A访问www.example.com网络资源,结果为不可访问。

步骤四:管理企业 Wi-Fi

飞连的 Wi-Fi 管理模块提供了员工 Wi-Fi、访客 Wi-Fi、RADIUS 服务器、无线 AC 或交换机的对接配置。您可以根据企业实际需要,选择配置企业的 Wi-Fi 网络、有线网络。本章节以配置企业 Wi-Fi 网络为例,介绍具体操作步骤。关于 RADIUS 节点的部署架构以及节点服务器的配置要求,请参见节点部署说明。

配置 RADIUS 节点

- 企业管理员登录飞连管理后台。

- 在左侧导航栏,选择 Wi-Fi 管理 > 使用配置。

- 在使用配置页面的 RADIUS 服务器页签,单击点击配置。

- 在页面右侧的配置 RADIUS 服务器界面,完成以下配置。

配置 RADIUS 基本信息,并单击下一步。

配置项说明:配置项

说明

RADIUS 名称

自定义名称,用于标识当前 RADIUS 服务器。示例值:

RADIUS节点1。内网 IP

配置 RADIUS 服务器的内部网络 IP 地址,以便在内网中根据该 IP 地址识别 RADIUS 服务器,并且支持 IPv4 格式。例如:

192.168.1.3。员工 Wi-Fi 认证端口

RADIUS 服务器通过该端口对客户端员工 Wi-Fi 进行身份认证。默认占用 1812 端口,支持自定义修改端口。本示例操作中保持默认配置。

员工 Wi-Fi 计费端口

RADIUS 服务器通过该端口实现客户端员工 Wi-Fi 的计费。默认占用 1813 端口,支持自定义修改端口。本示例操作中保持默认配置。

有线网络认证端口

RADIUS 服务器通过该端口对客户端员工有线网络进行身份认证。默认占用 2812 端口,支持自定义修改端口。本示例操作中保持默认配置。

有线网络计费端口

RADIUS 服务器通过该端口实现员工客户端有线网络的计费。默认占用 2813 端口,支持自定义修改端口。本示例操作中保持默认配置。

访客 Wi-Fi 认证端口

RADIUS 服务器通过该端口对客户端访客 Wi-Fi 进行身份认证。默认占用 3812 端口,支持自定义修改端口。本示例操作中保持默认配置。

访客 Wi-Fi 计费端口

RADIUS 服务器通过该端口实现客户端访客 Wi-Fi 的计费。默认占用 3813 端口,支持自定义修改端口。本示例操作中保持默认配置。

在 RADIUS 服务器内,根据界面命令提示,部署安装 RADIUS 组件,然后单击下一步。

进行连通性检测,确保节点配置无问题后,单击完成。

配置无线 AC 设备以及 SSID

- 在使用配置页面,单击网络设备页签。

- 单击无线控制器。

- 在添加无线路由设备对话框完成以下配置,并单击完成。

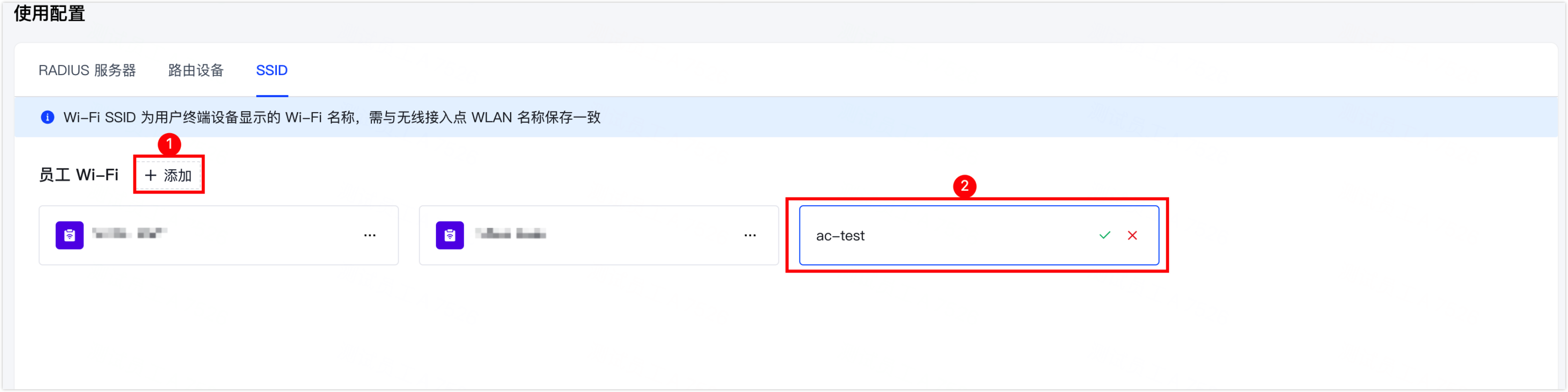

- 在使用配置页面,单击 SSID 页签。

- 单击添加,然后在新增的 SSID 输入框中输入无线接入点 WLAN 的名称。

说明

- Wi-Fi SSID 为员工客户端内显示的 Wi-Fi 名称。

- Wi-Fi SSID 的名称需要和您的无线接入点 WLAN 名称保持一致。

- 在飞连管理后台完成 Wi-Fi 配置后,您还需要在对应的路由设备上完成 Wi-Fi 配置,这样才可以正常使用员工 Wi-Fi 功能。

- 单击 SSID 输入框右侧的绿色对号,完成添加。

配置本地 AC 设备(以 H3C 为例)

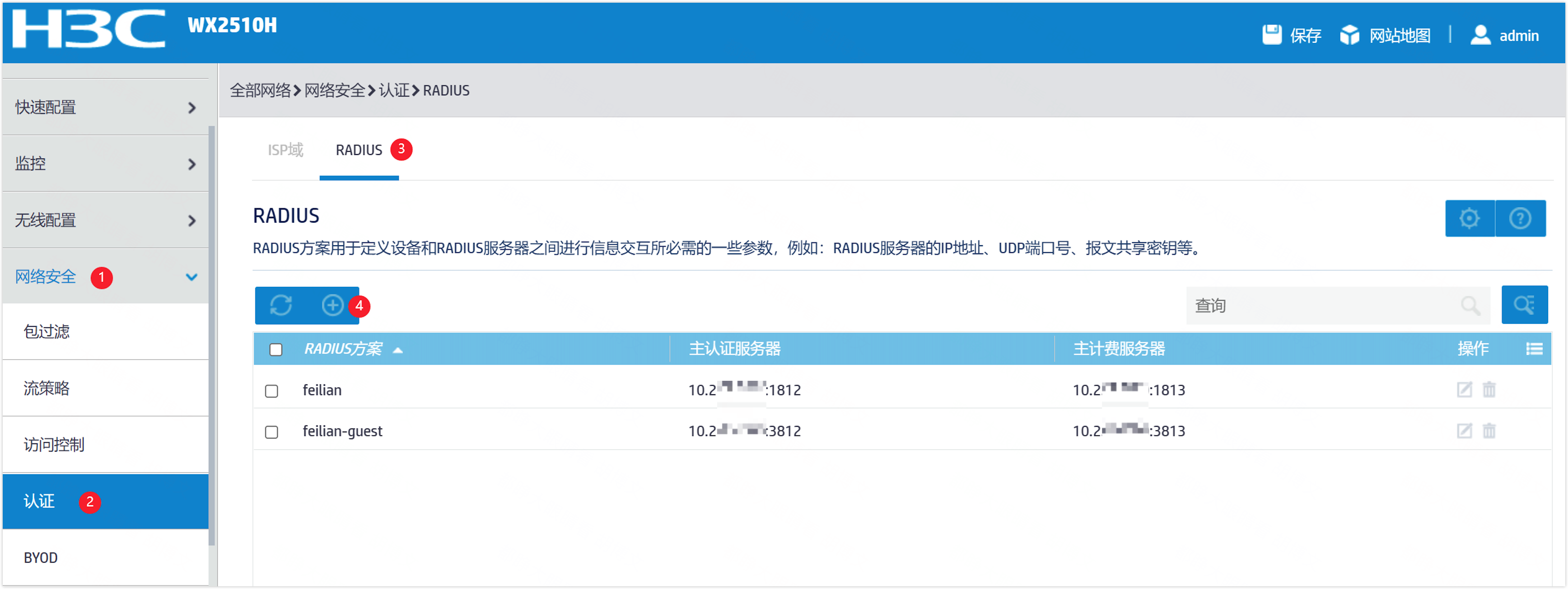

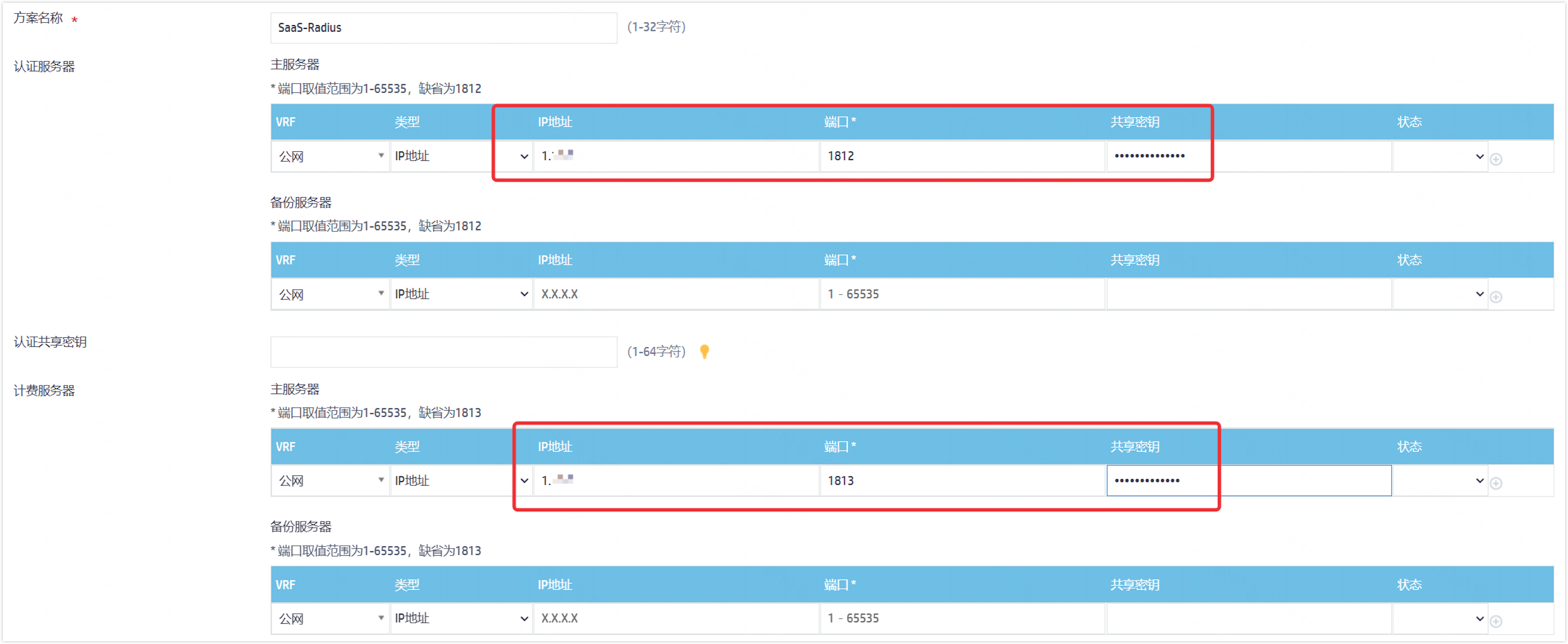

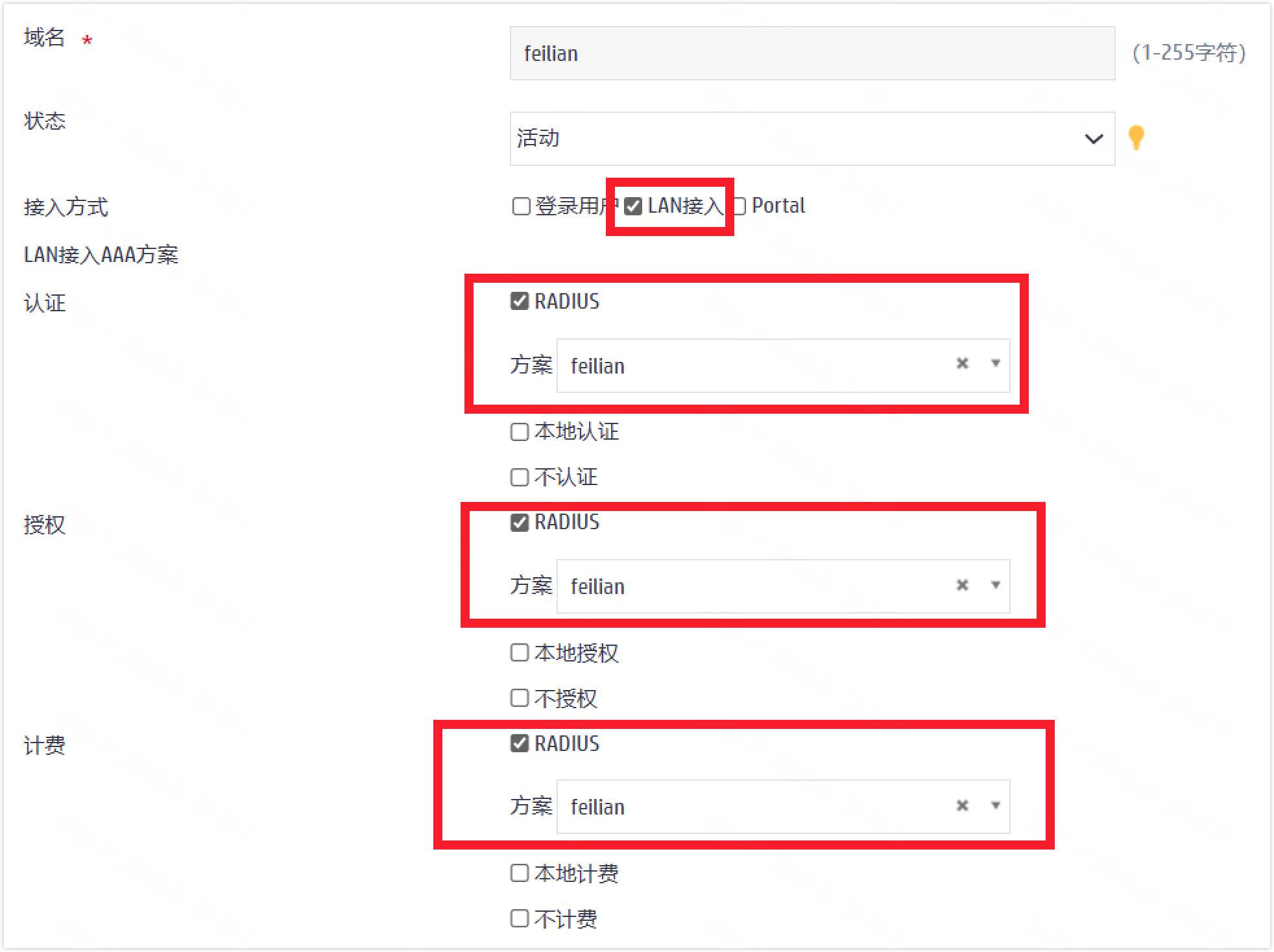

- 进入本地 AC 设备的管理界面,配置 RADIUS 方案。

- 在左侧导航栏,选择网络安全 > 认证。

- 单击 RADIUS 页签,并单击加号(+)。

- 添加 RADIUS 方案。

配置项说明:- 如上图所示配置的 1812、1813 端口,需要和飞连管理后台配置的 RADIUS 节点中的员工 Wi-Fi 端口保持一致。

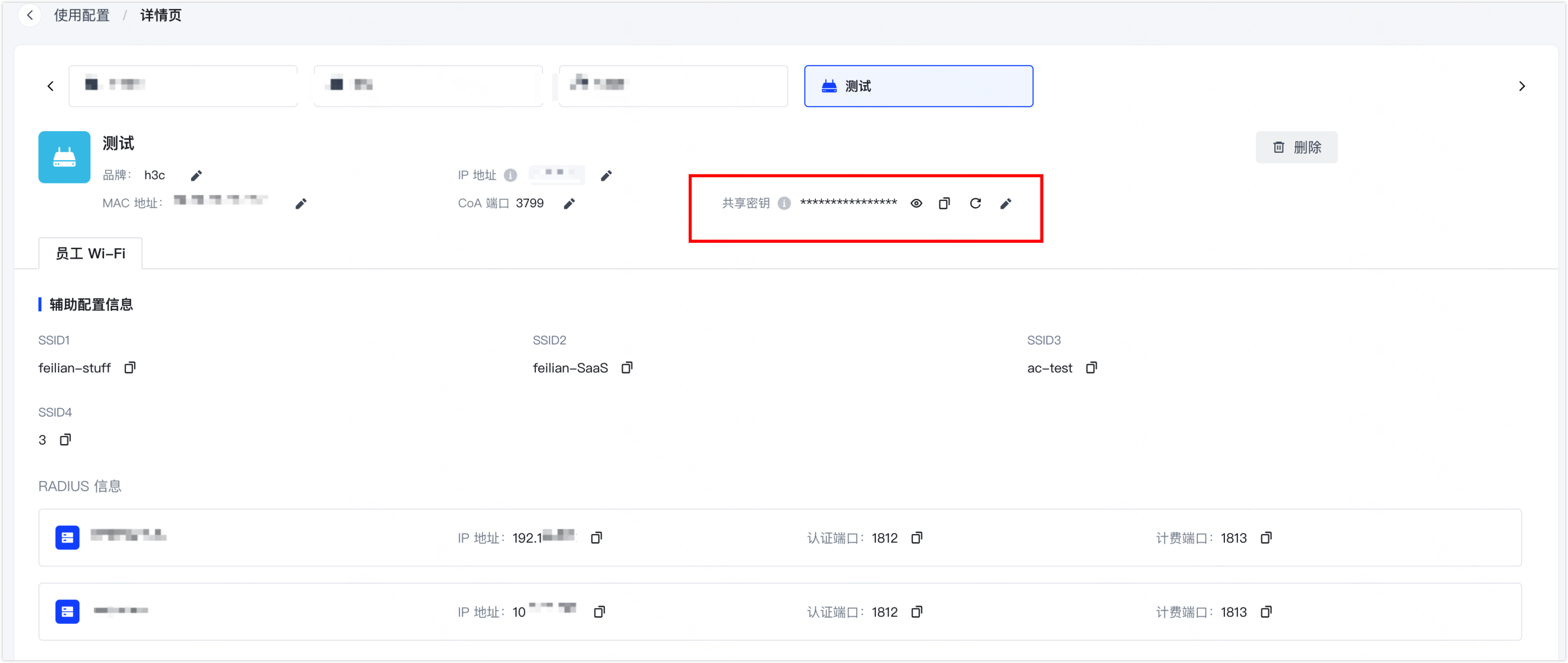

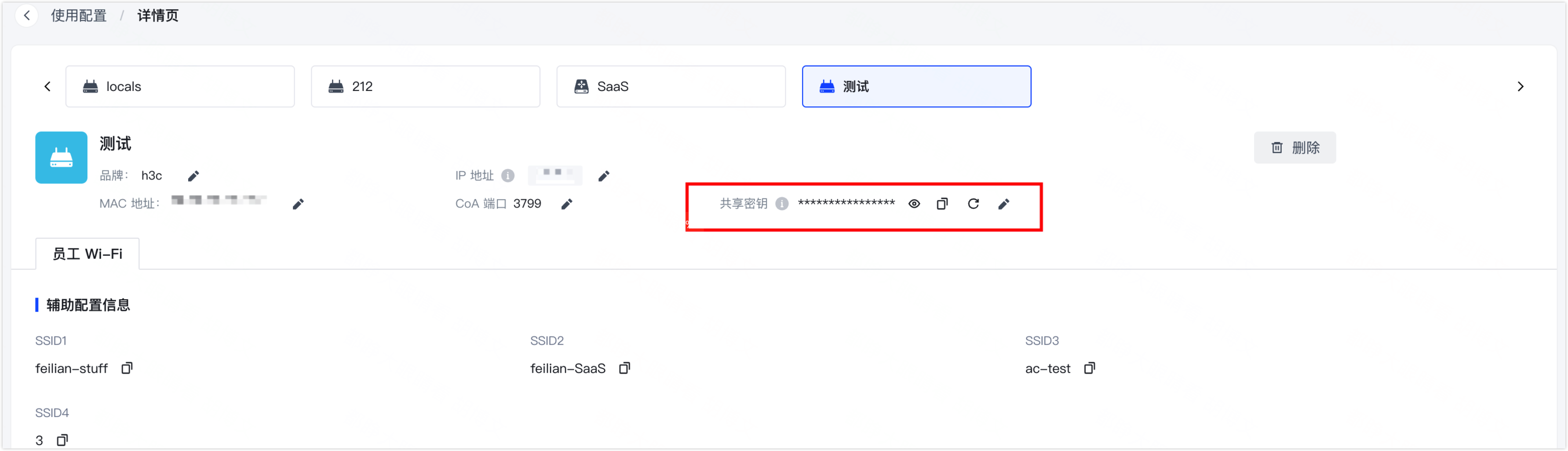

- 如上图所示配置的共享密钥,需要在飞连管理后台配置的无线路由中获取。

- 如上图所示配置的 1812、1813 端口,需要和飞连管理后台配置的 RADIUS 节点中的员工 Wi-Fi 端口保持一致。

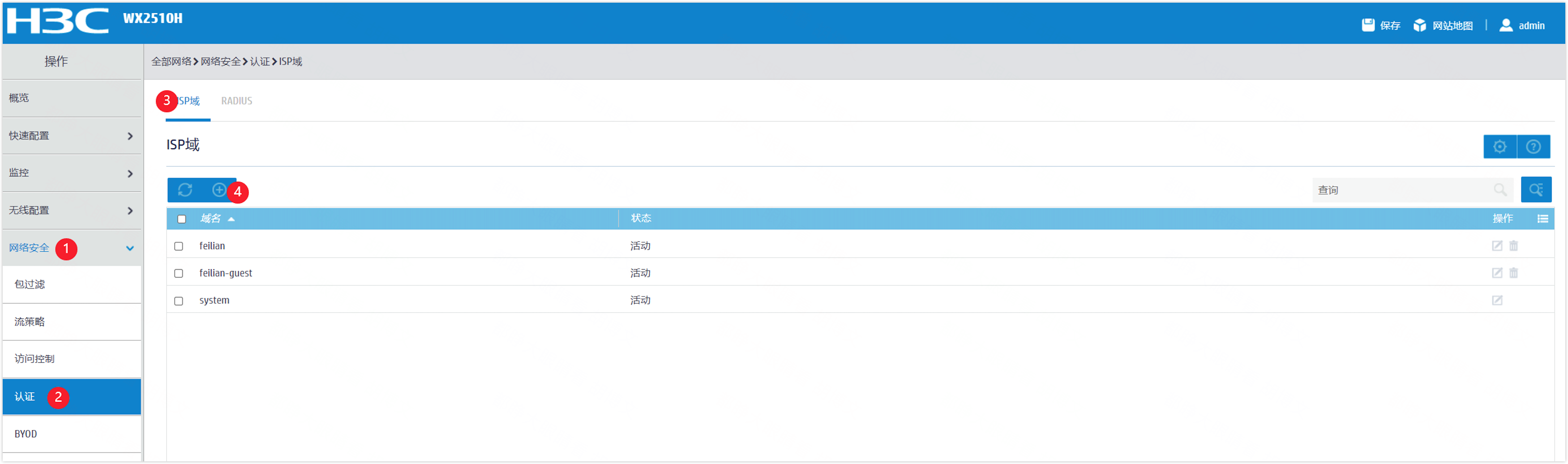

- 在 AC 中配置 ISP 域名,并绑定 RADIUS 方案。

- 在网络安全 > 认证页面,单击 ISP 域页签。

- 单击加号(+),配置 ISP 域名。

- 在指定域名的操作列,单击编辑图标,然后绑定 RADIUS 方案。

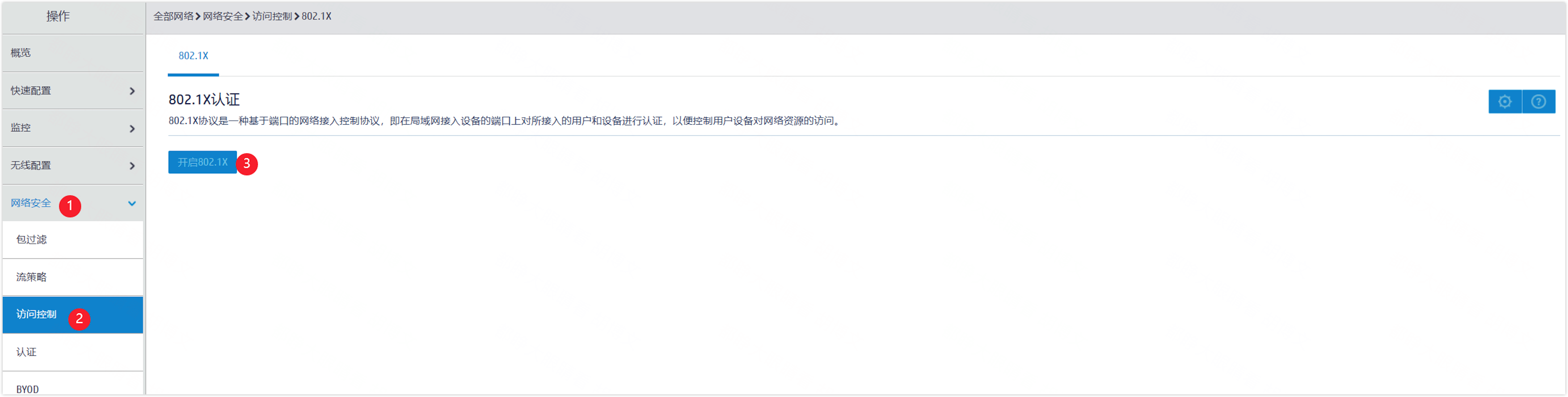

- 在 AC 中开启 802.1x 认证,并设置认证方法为 EAP。

- 在左侧导航栏,选择网络安全 > 访问控制。

- 单击开启 802.1X。

- 在页面右上角单击设置图标。

- 在认证方法区域,设置为 EAP。

- (可选)在 AC 中配置动态授权。

如果您购买飞连时,选购了 Wi-Fi 准入动态控制功能,并在飞连管理后台配置了动态控制的规则组,且规则组内设置了 Wi-Fi 相关的触发条件与处置规则,则您必须在本地的 AC 中完成动态授权配置。关于动态控制功能的详细说明,请参见动态控制概述。说明

- 如果您没有在 AC 中配置动态授权,则当飞连对指定终端进行 Wi-Fi 降级时,需要在 AC 中进行重认证或者在飞连客户端主动断开 Wi-Fi 连接并重连。

- 如果您在 AC 中配置动态授权,则可以实现终端触发动态控制的规则组时,由飞连主动告知 AC 调整其权限。

使用 SSH 登录 AC。

在命令行中运行以下命令进行配置。

system-view radius dynamic-author server client ip <RADIUS 服务器 IP 地址> key simple <共享密钥> port 3799其中:

<RADIUS 服务器 IP 地址>在飞连管理后台相应的 RADIUS 节点中获取。

<共享密钥>在飞连管理后台相应的无线路由中获取。

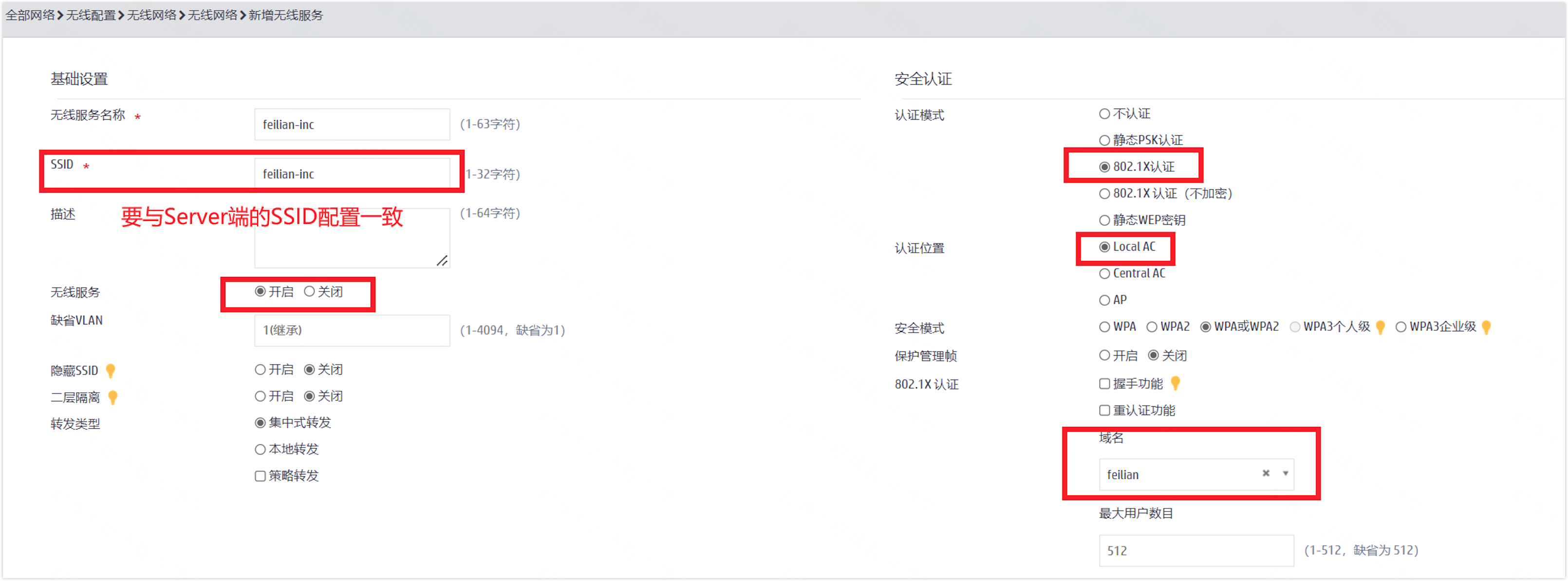

- 在 AC 中创建无线服务,绑定对应的 AP 设备。

- 在左侧导航栏,选择无线配置 > 无线网络。

- 在无线网络页签,单击加号(+)。

- 新增无线服务。

- 在高级设置中,绑定 AP 设备。

配置员工入网权限

- 在员工入网页面,单击权限配置页签。

- 单击添加策略,配置相关参数,详细的参数说明请参见管理 802.1x 认证员工入网和管理 Portal 认证员工入网。

步骤五:发布飞连客户端版本

在飞连管理后台的左侧导航栏底部,单击版本发布。

在安装包管理页面,在安装包列表中,您可以查看各个操作系统的飞连客户端安装包信息。

默认为飞连自动同步的各个操作系统的安装包。单击操作列的编辑,配置升级策略并上线版本,单击确定。

配置项

说明

安装包信息

- 飞连自动同步的客户端版本,在安装包上线前,无法修改安装包信息。

- 手工新建的客户端版本,支持修改安装包信息。

升级策略

支持如下 3 种升级策略,您可以选择一种或多种:

- 静默升级:若选择该升级策略,则策略生效范围内的客户端会静默升级至该版本,用户无感知。Android 和 iOS 客户端不支持该升级策略。

- 弹窗提示,员工可关闭:若选择该升级策略,则策略生效范围内的客户端会收到升级弹窗提示,用户可关闭对话框。

- 弹窗提示,员工不可关闭:若选择该升级策略,则策略生效范围内的客户端会收到升级弹窗提示,用户无法关闭对话框,需要立即升级客户端。Android 和 iOS 客户端不支持该升级策略。

策略中的参数说明如下:

- 人员设备生效范围:设置该策略对哪些用户生效,您可以选择全员,也可指定部分人员或设备。

- 飞连版本范围:您可以设置所有低于此版本的客户端都升级至此版本,或指定某个版本的客户端升级至此版本。

- 弹窗文案:您可以设置弹窗中的文案,包括中文和英文。(仅升级策略为弹窗提示时需要配置该参数)

说明

若某用户被授权了多个升级策略,则生效的优先级为:静默升级 > 弹窗提示,员工不可关闭 > 弹窗提示,员工可关闭。

版本上线

将版本上线状态设置为开启。

单击通用配置页签,复制首次推广区域的地址并分发给企业员工,员工无需登录即可下载安装包。

说明

- 若首次推广区域的下载页面中,不包含对应的客户端类型,请检查对应安装包的升级策略的人员设备生效范围是否包含全员,只有包含全员时,对应的安装包才会展示在下载页面。

- Android 客户端在国内各大应用市场已上架,可以直接搜索飞连下载。

- iOS 客户端在大部分区域已上架 AppStore,可以直接搜索飞连或 SealSuite 下载。

步骤六:安装并登录飞连客户端

- 企业员工通过管理员提供的地址下载飞连客户端,查看并保存企业识别码,该识别码用于激活飞连客户端。

- 成功下载或安装飞连客户端后,打开飞连客户端。

- 输入企业识别码,并单击验证激活。

- 在确认激活配置对话框,单击确认。

- 使用飞连账号登录飞连客户端。

员工首次登录时需要使用相应的手机号码以及初始密码进行登录,成功登录后,您可以进行 VPN 网络连接、办公 Wi-Fi 连接等操作。