虚拟专用网络(VPN)为企业远程办公提供了安全通道,企业员工可以通过 VPN 网络远程访问企业内网进行安全高效的办公。本文主要介绍飞连 VPN 管理功能以及包含的子功能。

随着数字化办公的高速发展以及企业办公效率的提升,越来越多企业需要构建随时随地、多终端的无界办公模式,同时还需要兼具安全性与高效性。但构建无界办公模式面临着网络稳定性、终端兼容性、配置成本、运维成本以及数据安全等挑战。为此,飞连以随时随地便捷办公,实现安全与效率的平衡为目标,提供了基于身份管理的企业 VPN 功能。

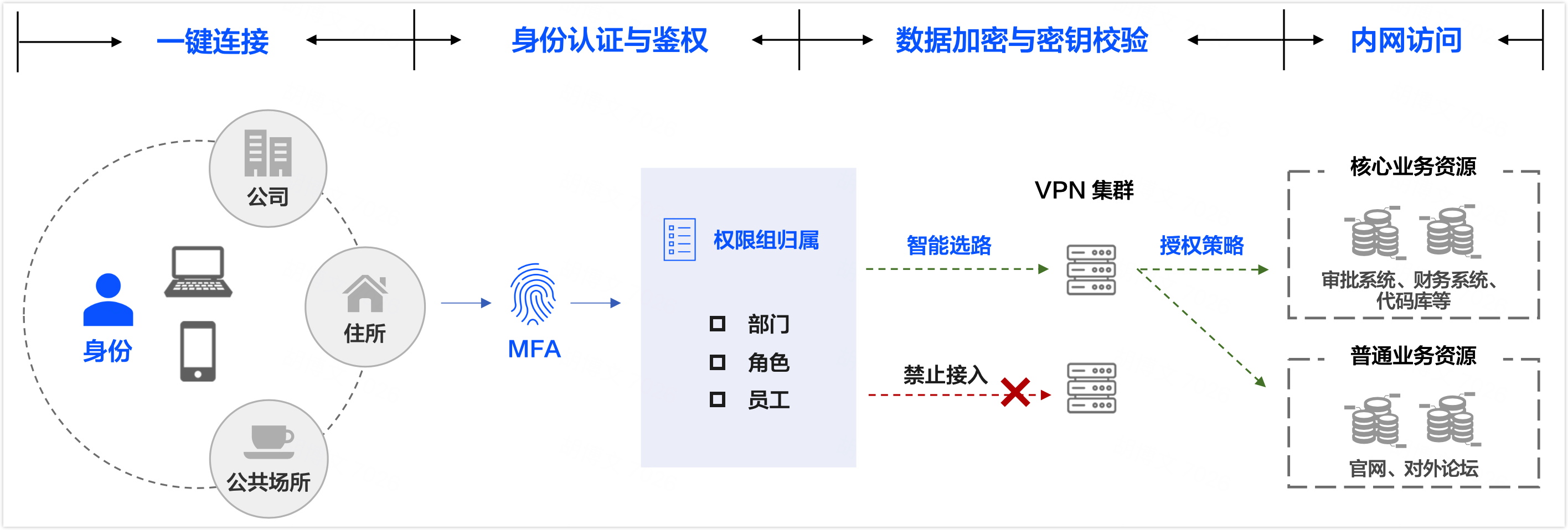

飞连通过 VPN 管理功能帮助企业员工随时随地、安全接入办公网络。该功能具备细粒度资源管理与授权能力,并支持多因素认证(MFA),同时各 VPN 节点独立部署与运行,基于架构优势实现了灵活扩展与智能选路。此外,员工各类的终端设备免配置,提升了办公体验。飞连 VPN 管理功能逻辑图如下:

飞连 VPN 管理功能区分服务端与客户端。当企业购买飞连后,需要由企业管理员在飞连管理后台配置 VPN 节点,以及 VPN 的使用权限、访问权限等信息。管理员配置完成后,企业员工即可在终端设备的飞连客户端中连接企业 VPN,连接后飞连根据员工身份认证以及 VPN 权限配置,为员工分发指定的企业内网访问策略。具体说明如下:

- 身份管理与授权。

飞连 VPN 管理功能的实现基于身份认证功能。当您部署好 VPN 节点后,可以根据企业部门、角色、成员不同维度限制网络资源访问权,从而避免员工连通企业内网后无限制访问。 - 节点管理与授权。

VPN 节点在默认情况下企业全员不可用,您需要配置 VPN 的使用权限,限制 VPN 使用权限的生效范围与生效时长。单个 VPN 节点内支持设置可见对象,仅可见对象范围内的员工可以查看并使用该 VPN 节点。 - 支持多因素认证(MFA)

您可以设置员工连接 VPN 时是否需要二次认证(动态口令、短信或邮箱验证码),仅符合准入策略的员工才能获取所属的网络资源访问权限,并且网络访问过程中均进行链路加密与密钥交换,保证端到端安全接入。 - 极速与全局模式。

为了更好平衡安全与体验,飞连在传统 VPN 默认提供的全局模式基础上新增了极速模式。与全局模式全部流量经加密隧道访问不同,极速模式需要您指定经 VPN 访问的域名站点,其他流量则通过本地网络访问。模式说明:- 全局模式:当企业员工通过 VPN 连接企业内网后,终端上所有网络访问流量均通过企业内网。该模式下全量数据加密,可以保障员工的账号与数据安全,但会增加 VPN 节点的负载压力。

- 极速模式:当企业员工通过 VPN 连接企业内网后,仅指定站点的访问流量通过企业内网,其他网络访问流量仍旧使用员工终端的本地网络进行访问。该模式下仅对指定站点做数据加密,但同时节省企业带宽,并减少 VPN 节点负载压力,提升了员工访问网络时的体验。

- 节点稳定与高可用。

如果企业购买飞连时选配了多个 VPN 节点,则飞连可以通过 API 实现节点与域名解绑,智能选路以避免网络拥塞。企业管理员在配置好企业 VPN 后,飞连会持续智能判断各节点的可用性与延时状态。无需管理员解析与配置,只需员工在飞连客户端连接 VPN 时指定自动选择服务器,飞连即可自动切换节点,以适配员工办公网络环境。 - 网络诊断与故障排查。

飞连支持为企业构建在线 IT 管理能力,当终端发生网络故障或设备使用问题时,员工可以在飞连客户端查看网络、路由以及本机信息,并支持一键反馈。反馈后由企业管理员在飞连管理后台获取用户反馈以及相应的客户端日志,进行故障排查。

功能项 | 说明 | 相关文档 |

|---|---|---|

节点管理 | 在节点管理中添加 VPN 节点,可以为员工构建客户端连接 VPN 访问企业内网的远程办公环境。为确保 VPN 节点正常工作,飞连为您提供了节点部署的建议与要求,更多信息,请参见节点部署建议与要求。 | |

使用权限 | 配置好 VPN 节点后,节点默认全员不可用,您需要手动为员工配置 VPN 使用权限。配置权限时,支持为权限设置生效时长,到期后飞连会自动回收权限,以满足需要临时使用 VPN 进行远程办公的场景。 | |

访问权限 | 在访问权限功能页面,支持添加网络资源以及资源的访问策略,以限制员工通过 VPN 连接企业内网后允许访问的网络资源范围。 | |

高级配置 | 在高级配置中,支持设置 VPN 策略(最大传输单元、客户端超时时间、二次认证、设备会话数等),以及配置 VPN 节点的极速模式网络资源。 |

关于 VPN 节点在飞连服务中的部署架构如下图所示:

其中,VPN 节点服务器的防火墙策略说明如下:

- 对于 VPN 节点,允许访问目标为飞连租户域名的 TCP 443 端口(租户域名的 IP 地址可通过 DNS 解析获取)。

- 对于 VPN 节点,允许公网客户端访问 VPN 节点 TCP 443 、TCP 和 UDP 80 端口(以实际设置的端口号为准)。

注意

请使用全新的服务器部署飞连 VPN 节点。避免与其他运行中的应用服务发生冲突,而引起预期之外的网络转发问题。

服务器的配置参考如下表:

(建议)操作系统版本 | 最低配置 | 最大并发 |

|---|---|---|

CentOS 7、Debian 9 及以上 | 4 核 CPU、4 G 内存 | 1000 |

上表为 VPN 单节点的配置资源参考,并发是指的单节点能够同时承载的用户数量。最大并发是指最大的单节点并发承载量,在该并发量下 VPN Server 的 CPU、内存高负载运行。如果您对并发数的需求超出 1000,则需要部署多个 VPN 节点。

IP 地址要求。

服务器

是否对公网开放

IP 地址示例

数量

备注

VPN Server

是

201.23.10.2(公网映射)

N,以订单中节点数量为准。

固定公网 IP 地址。

否

192.168.1.2(内网)

N,以订单中节点数量为准。

固定内网 IP 地址。

网络端口开放要求。

目的 IP

目的端口

协议

源 IP

是否可以修改

备注

VPN Server 映射到公网的 IP

443(默认端口,可修改)

TCP

任意

是

VPN 控制端口,外网开放。

80(默认端口,可修改)

TCP、UDP

任意

是

VPN 数据端口,外网开放。

注意

VPN 节点需要访问飞连租户域名的 TCP 443 端口。因此,如果您的 VPN 服务器配置了较为严格的防火墙规则(未全部放行出站规则),则需要在出站规则放行 TCP 443 端口,并指定 IP 地址为飞连租户域名解析对应的 IP 地址。